محققان امنیت سایبری از Eclypsium دو آسیب پذیری حیاتی را در نرم افزار AMI MegaRAC Baseboard Management Controller (BMC) کشف کرده اند. این نرمافزار برای دسترسی کامل تیمهای فناوری اطلاعات به سرورهای مرکز ابر طراحی شده است و به آنها امکان میدهد سیستمهای عامل را مجدداً نصب کنند، برنامهها را مدیریت کنند و نقاط پایانی را حتی زمانی که خاموش هستند مدیریت کنند. به زبان ساده، نرم افزار امکان مدیریت سیستم از راه دور “خارج از باند” و “چراغ خاموش” را فراهم می کند.

این دو نقص بهعنوان CVE-2023-34329 (دور زدن احراز هویت از طریق جعل هدر HTTP) با نمره شدت ۹٫۹ و CVE-2023-34330 (تزریق کد از طریق رابط برنامه افزودنی Redfish Dynamic) با امتیاز شدت ۸٫۲ ردیابی میشوند. با زنجیر کردن این آسیبپذیریها، عوامل تهدید میتوانند از رابط مدیریت از راه دور Redfish استفاده کنند و قابلیتهای اجرای کد از راه دور را در سرورهای آسیبپذیر به دست آورند. با توجه به محبوبیت این ابزار، این میتواند به معنای میلیونها سرور باشد، زیرا سیستمافزار آسیبپذیر توسط برخی از بزرگترین تولیدکنندگان سرور در جهان استفاده میشود که به ارائهدهندگان خدمات ابری و مراکز داده با مشخصات بالا خدمات میدهند: AMD، Asus، ARM، Dell EMC، Gigabyte، Lenovo، Nvidia، Qualcomm، HPE، Huawei و غیره.

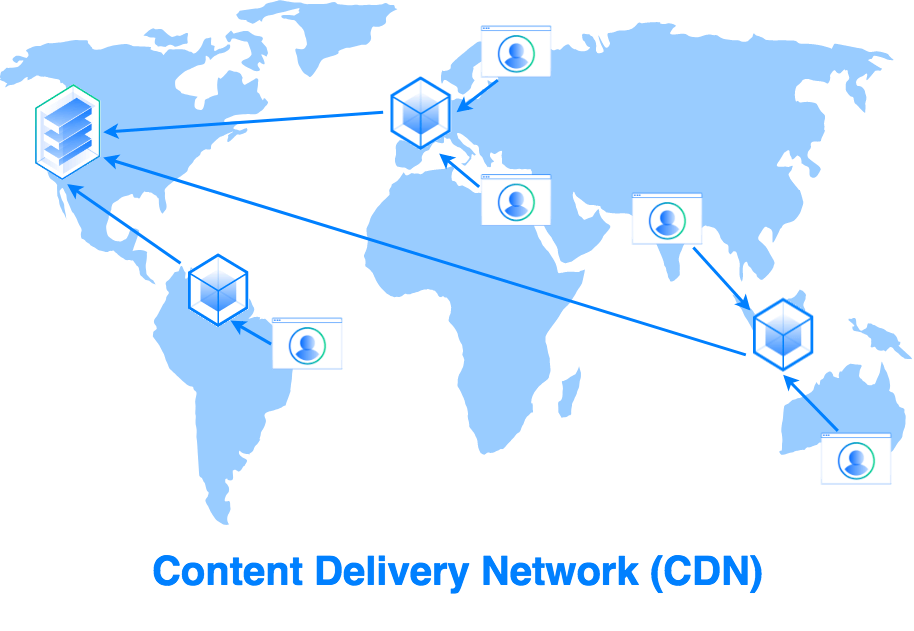

به گفته محققان، پتانسیل مخرب بسیار گسترده است، زیرا عوامل تهدید می توانند به داده های حساس دسترسی پیدا کنند، باج افزارها، تروجان ها را نصب کنند یا حتی سرورها را با قرار دادن آنها در یک حلقه راه اندازی مجدد بی پایان غیرقابل توقف، نصب کنند. این نقص ها به دلیل پتانسیل مخرب بسیار زیادشان اهمیت دارند. از آنجایی که این موارد در تامینکننده قطعات سختافزاری یافت میشوند، میتوانند به بسیاری از ارائهدهندگان خدمات ابری سرازیر شوند و سازمانهای بیشماری را تحت تأثیر قرار دهند. آسیب پذیری هایی مانند این دو برابر با ضربه زدن به مادر حملات زنجیره تامین است.

به گفته محققان، پتانسیل مخرب بسیار گسترده است، زیرا عوامل تهدید می توانند به داده های حساس دسترسی پیدا کنند، باج افزارها، تروجان ها را نصب کنند یا حتی سرورها را با قرار دادن آنها در یک حلقه راه اندازی مجدد بی پایان غیرقابل توقف، نصب کنند. این نقص ها به دلیل پتانسیل مخرب بسیار زیادشان اهمیت دارند. از آنجایی که این موارد در تامینکننده قطعات سختافزاری یافت میشوند، میتوانند به بسیاری از ارائهدهندگان خدمات ابری سرازیر شوند و سازمانهای بیشماری را تحت تأثیر قرار دهند. آسیب پذیری هایی مانند این دو برابر با ضربه زدن به مادر حملات زنجیره تامین است.

همه چیز تقریباً دو سال پیش آغاز شد که یک عامل تهدید به نام RansomEXX نقاط پایانی متعلق به غول سختافزار رایانه گیگابایت را به خطر انداخت. کلاهبرداران بیش از ۱۰۰ گیگابایت اطلاعات حساس از جمله اطلاعات متعلق به اینتل، AMD و AMI را به سرقت بردند. این دادهها بعدها در وب تاریک منتشر شد.

منابع امنیت سایبری می کویند: پس از تجزیه و تحلیل کد منبع در دسترس عموم، آنها توانستند آسیبپذیریها را پیدا کنند و بدافزار بنویسند و اظهار داشتند که هر عامل مخربی در آنجا میتواند همین کار را انجام دهد. حتی اگر به کد منبع دسترسی نداشتند، باز هم میتوانستند با کامپایل کردن تصاویر میانافزار MBC، ایرادات را شناسایی کنند. خبر خوب این است که هنوز هیچ مدرکی وجود ندارد که کسی این کار را انجام داده باشد.

انتهای پیام/ منبع: TechRadar